Несмотря на то, что формально Интернет считается оплотом свободы слова и анонимности, мало кто продолжает верить, что онлайн мы становимся невидимками. К тому же не так давно экс-сотрудник ЦРУ Эдвард Сноуден обнародовал информацию о PRISM — программе слежения за пользователями Интернет, разработанной Агентством национальной безопасности США. Но даже без его откровений было понятно, что Всемирная паутина знает о нас больше, чем мы думаем.

Однако речь идет не только о том, что безобидные внешне игрушки вроде Angry Birds помогают спецслужбам собирать информацию о потенциальных террористах. Чаще всего желание поближе познакомиться с пользователями возникает непосредственно у сервисов, таких как Microsoft, Google, Yahoo!, Facebook, Apple и т.д. Они не упустят возможность проследить за вашим поведением в Глобальной сети и даже проанализировать вашу почту на предмет личных предпочтений, ведь коммерческий успех этих компаний напрямую зависит от качества целевой аудитории для продвижения рекламы.

В данном материале мы предложим вам ряд практических советов о том, как сохранить онлайн-анонимность. Следует сразу сказать, что ни одно решение не может гарантировать абсолютную невидимость в Сети. Однако, если вы не собираетесь обмениваться документами государственной важности, вы сможете обеспечить себе довольно высокий уровень безопасности. Наиболее действенным методом защиты своих данных в информационном пространстве является использование анонимных сетей.

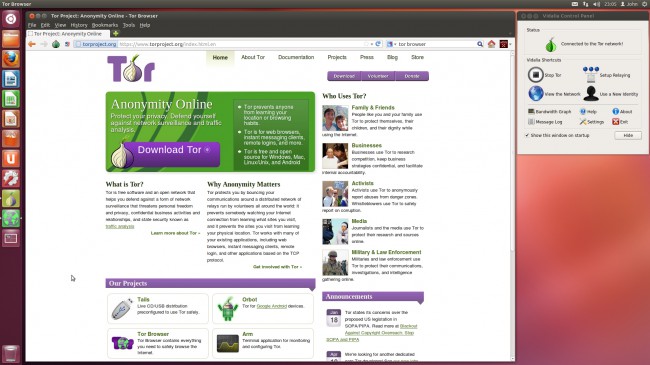

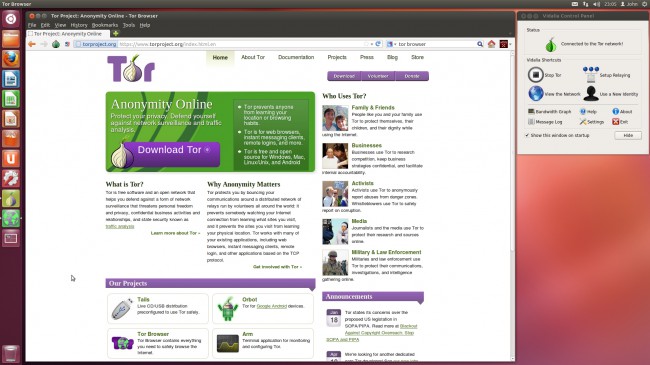

Tor

Наиболее известная анонимная сеть. По сути, Tor является системой прокси-серверов, которая позволяет устанавливать анонимное сетевое соединение, защищенное от прослушивания. Само слово Tor – акроним, который расшифровывается, как The Onion Router. Сравнение с луковицей неслучайно – доступ к системе осуществляется посредством свободного ПО, которое использует технологию «луковой маршрутизации». При использовании такого подхода сообщения защищаются несколькими «слоями» шифра и затем отсылаются через цепь сетевых узлов. Загрузить программу можно с официального сайта. Программное обеспечение Tor доступно для платформ Windows, Linux и Mac.

Участники Tor получают доступ к ресурсам Интернет через других пользователей сети. Пользователи также могут создавать и выкладывать в сеть анонимные веб-сервисы, доступ к которым будет осуществляться через специальные псевдо-домены .onion. Отметим, что использование Tor, как и любой другой анонимной сети, приводит к существенной потери скорости. Загружаемое программное обеспечение Tor формирует цепочку узлов, по которой будут передаваться зашифрованные данные. Время от времени цепочка перестраивается и начинает использовать новые узлы. Следует понимать, что просто установив Tor, вы не станете невидимкой, для этого необходимо инсталлировать дополнительные компоненты. Программа Tor только управляет процессом шифрования и определяет путь, по которому данные проходят через сеть ретрансляторов.

Для начала необходимо установить на вашем компьютере виртуальный прокси-сервер и подключиться к нему. Такой прокси является промежуточным звеном между пользовательскими приложениями для работы в Интернет и сетью Tor. Наиболее подходящими прокси-серверами для работы с Tor являются Privoxy и Polipo. Polipo входит в состав всех последних сборок комплекта Tor. Более продвинутые пользователи, возможно, отдадут предпочтение Privoxy. В таком случае при установке комплекта Tor необходимо отменить инсталляцию Polipo. Для управления загрузкой и работой системы используется программа Vidalia. По сути, она является графической оболочкой Tor. С ее помощью можно запускать Tor и фильтрующий прокси-сервер, а также останавливать их работу в любое время. Кроме того Vidalia предоставляет доступ к карте сети, а также открывает массу других возможностей. Когда все необходимое ПО установлено, можно «торифицировать приложения» — то есть настроить их для работы с сетью Tor.

Для максимального удобства пользователей существует возможность скачать пакет Tor, в который входят Vidalia, Polipo и портативная версия Firefox с различными аддонами, повышающими безопасность работы пользователя. В частности речь идет о расширении Torbutton, которое блокирует такие плагины браузеров, как Java, Flash, ActiveX которые могут быть использованы для раскрытия вашего IP-адреса. Кроме того, с его помощью можно включать или отключать Tor в браузере. Таким образом, в первом случае Firefox будет работать через Tor, а во втором – напрямую.

В перечень полезных приложений для Tor входит TorChat — децентрализованная анонимная система обмена сообщениями. Для безопасного перенаправления всего TCP/IP- и DNS-трафика в сети Tor служит утилита Tortilla. Данное приложение позволяет анонимно запускать под Windows любое ПО, даже если оно не поддерживает SOCKS или HTTP-прокси. Как уже отмечалось, использование Tor не гарантирует вам полную безопасность. Не секрет, что последний узел в цепочке видит трафик в незашифрованном виде. Этим пользуются злоумышленники для кражи паролей и логинов. Впрочем, даже на официальном сайте написано, что не стоит рассчитывать на полную анонимность при использовании Tor.

I2P

I2P («Проект Невидимый Интернет») – открытое программное обеспечение, созданное для организации сверхустойчивой зашифрованной сети и применяемое в большей мере для и анонимного хостинга (создания сайтов, форумов, чатов, файлообменных серверов и т. д.). Что касается веб-серфинга, то здесь возможности невелики. Дело в том, что лишь малая часть клиентов сети решается открывать свои каналы для массового использования. Основная задача I2P – анонимный хостинг сервисов, а не предоставление безопасного доступа в Глобальную сеть, как в Tor.

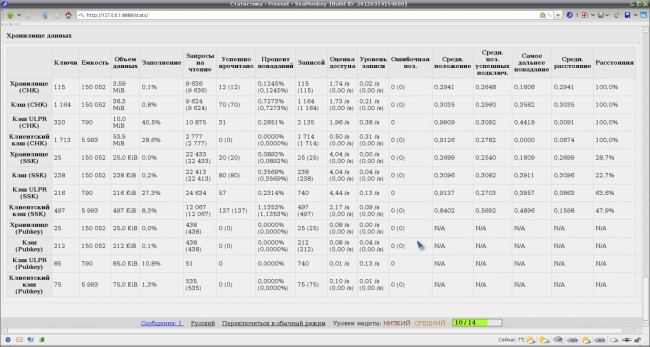

Еще одним отличием I2P от Tor является способ маршрутизации. Так, в Tor используется «луковая маршрутизация», а в I2P – «чесночная». Если в Tor создается цепочка из узлов, по которым передается трафик, то в I2P используются входные и выходные туннели. Таким образом, запросы и ответы идут через разные узлы. Каждые десять минут эти туннели реформируются. «Чесночная маршрутизация» подразумевает, что пакет данных («чеснок»), может содержать в себе множество «зубчиков», то есть зашифрованных сообщений как своих, так и чужих. Каждое с инструкцией по его доставке. Благодаря этому, сервер получателя не может точно определить отправителя, и наоборот.

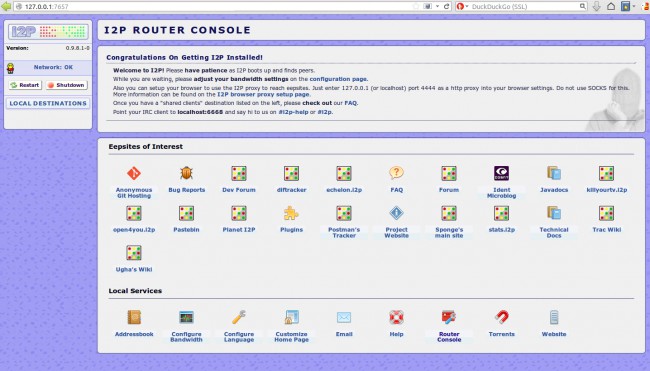

Чтобы использовать I2P проверьте наличие на вашем компьютере Java. На официальном сайте проекта в разделе «Установка с нуля»необходимо выбрать операционную систему и загрузить установщик. Проинсталлировав ПО, пропишите адресной строке браузера адрес 127.0.0.1:7657 для вызова веб-интерфейса. В течение нескольких минут сеть I2P настроится и вы получите анонимный доступ ко всем ресурсам псевдо-домена .i2p. Чтобы выйти в Глобальную сеть, достаточно прописать в настройках браузера адрес прокси-сервера 127.0.0.1:4444. Поскольку выход из I2P в Интернет осуществляется через определенные шлюзы, рассчитывать на высокую скорость в таком случае не приходится.

Freenet

Еще одна анонимная децентрализованная сеть, предназначенная для хранения данных. Freenet включает в себя группу так называемых «фрисайтов» (анонимных вебсайтов), файловый обмен и поиск. Файлы, которые пользователь хочет разместить для общего доступа, распределяются по компьютерам других участников сети в зашифрованном виде. Для загрузки файла необходимо знать ключ, который позволит собрать этот файл с компьютеров других пользователей сети. Такой подход позволяет обезопасить пользователя от слежения. Ведь в данном случае никто, даже сам пользователь, не имеет представления, частички каких файлов хранятся у него на жестком диске. Подобное хранилище данных невозможно обнаружить и удалить. Тем не менее, этот же фактор является и минусом Freenet – система поиска все еще несовершенна.

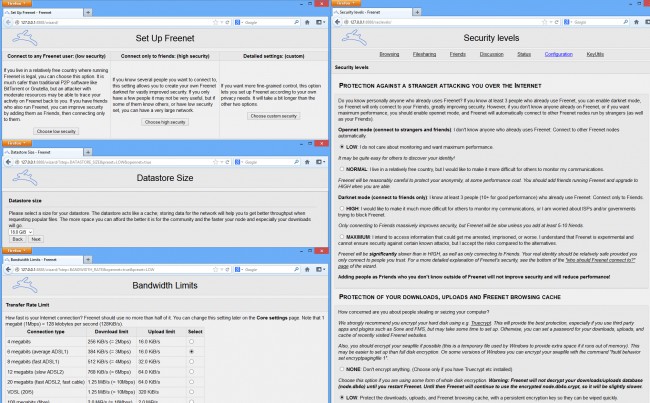

Чтобы пользоваться Freenet загрузите установщик и запустите его. На ваш компьютер установится программа Freenet и другие требуемые компоненты. Когда процесс инсталляции будет завершен, в браузере откроется страница пользовательского интерфейса Freenet. Программа работает с большинством маршрутизаторов. Но если у вас возникнут вопросы, ответы на них можно найти в подробном FAQ. Последующий доступ к Freenet можно осуществлять через меню в системном трее, с помощью ярлыка Browse Freenet на рабочем столе или через меню «Пуск». Также можно открыть программу, введя сочетание 127.0.0.1:8888 в адресной строке вашего браузера. Для большей безопасности следует использовать отдельный браузер для Freenet, желательно в режиме конфиденциальности. IE работает с Freenet не лучшим образом, поэтому предпочтительнее использовать Chrome, Firefox или Opera.

По умолчанию клиент Freenet будет работать в нейтральном режиме, автоматически подключаясь к другим узлам. Однако, если вы знаете несколько человек, которые уже используют данную сеть, вы можете добавить их в друзья, а затем включить режим повышенной безопасности. В таком случае ваш клиент Freenet будет устанавливать соединение только с друзьями, так что обнаружить ваше присутствие в сети будет практически невозможно. В то же время вы сможете пользоваться ресурсами Freenet через друзей, а также друзей ваших друзей. В таком режиме сеть будет работать не очень быстро. Увеличить скорость работы можно путем добавления в друзья более десяти пользователей, с которыми вы будете онлайн в одно и то же время.

Чтобы добавить друга, вам и ему необходимо обменяться нод-ссылками. Отправить файл другому участнику сети, а также добавить свою нод-ссылку можно с помощью формы в нижней части страницы. Когда обе стороны обменяются нод-ссылками, узел вашего друга будет отображаться на вкладке «Друзья» со статусом «Подключен» или «Занят». Вы можете задать имя для вашего узла на странице конфигурации, чтобы вашим друзьям было проще понимать, что это именно вы. Рекомендуется добавлять в друзья только тех людей, которых вы действительно знаете. Если вы хотите настроить инструменты от сторонних разработчиков для использования с Freenet, для вас будет полезным данное руководство.

RestroShare

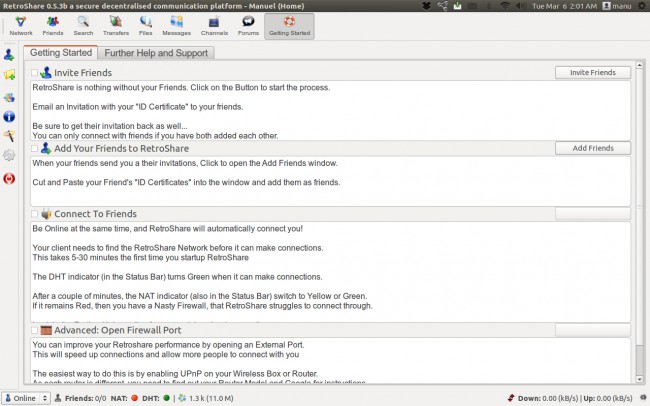

RestroShare — это открытое кросс-платформенное ПО для построения децентрализованной сети по принципу F2F (Friend-To-Friend). Обмен файлами и общение здесь происходит исключительно с проверенными друзьями, а не со всей сетью. После проверки подлинности и обмена асимметричным ключом, соединение устанавливается по SSH. Для шифрования используется OpenSSL, можно открывать доступ к папкам. Друзья друзей смогут видеть друг друга, если пользователи включат такую опцию, однако возможности для соединения у них не будет. Получается своеобразный аналог социальной сети.

В RestroShare существует несколько сервисов для общения: приватный чат, почта, форумы, а также голосовой чат посредствам VoIP-плагина. При первом запуске предлагается создать профиль и сгенерировать PGP-ключ для аутентификации. После создания учетной записи необходимо открыть настройки, кликнув по значку с шестеренкой. В подразделе Server следует включить UPnP и выбрать режим DarkNet или Private. Аналогичную настройку надо выполнить и для другого клиента.

Теперь можно добавить новый контакт, нажав на знак плюс и выбрав Add friend. Далее необходимо обменяться с другом PGP-ключами. Через некоторое время после ввода ключа клиенты найдут друг друга, и в списках друзей появится новый аккаунт. Для обмена файлами надо сделать доступной хотя бы одну папку. Безопаснее всего разрешать просмотр только друзьям. Для скачивания файлов переходим в раздел Files, где, выбрав друга, можем загрузить доступный контент. В контекстном меню можно запустить команду на скачивание нужных данных.

Коротко о других полезных решениях, повышающих уровень вашей анонимности в Интернете:

Firewalls (брандмауэры)

Norton Internet Security, Comodo Firewall, ZoneAlarm Free Firewall 2013 и Tiny Wall – альтернативы предустановленным Windows Firewall.

Steve Gibson’s ShieldsUP! – программа, позволяющая выявить уязвимые или открытые порты в вашей системе.

Steve Gibson’s ShieldsUP! – программа, позволяющая выявить уязвимые или открытые порты в вашей системе.

Безопасный интернет-серфинг

Stay Invisible – сервис, который предоставит вам полный отчет о той информации, которую пересылает в Интернет ваш браузер.

LastPass — менеджер паролей.

Disconnect.me, DoNotTrackMe – дополнения для Firefox и Chrome, которые распознают и блокируют рекламные сети, инструменты веб-аналитики и ссылки на социальные сети, то есть всячески ограничивают наблюдение за вами.

Comodo Dragon, Comodo IceDragon и Dooble – альтернативные браузеры, которые, по заявлению разработчиков, не делятся вашими данными с Google

DuckDuckGo – поисковая система, которая по заверениям ее создателей, не распознает IP-адрес и не сохраняет cookies клиента.

Adblock Plus – расширение для браузера, позволяющее отключать рекламные объявления.

LastPass — менеджер паролей.

Disconnect.me, DoNotTrackMe – дополнения для Firefox и Chrome, которые распознают и блокируют рекламные сети, инструменты веб-аналитики и ссылки на социальные сети, то есть всячески ограничивают наблюдение за вами.

Comodo Dragon, Comodo IceDragon и Dooble – альтернативные браузеры, которые, по заявлению разработчиков, не делятся вашими данными с Google

DuckDuckGo – поисковая система, которая по заверениям ее создателей, не распознает IP-адрес и не сохраняет cookies клиента.

Adblock Plus – расширение для браузера, позволяющее отключать рекламные объявления.

Конфиденциальность e-mail

MyKolab, HushMail – защищенные email-сервисы.

SecureGmail – аддон для Google Chrome, инструмент для шифровки онлайн-почты. Ваш адресат тоже должен будет установить эту программу, чтобы ввести ключ.

Enigmail – клиент для Thunderbird, с помощью которого можно зашифровать ваши сообщения.

Bitmessage – клиент электронной почты для Tor и I2P.

Airmail, GuerrillaMail и Mailinator – сервисы для создания временных учетных записей.

SecureGmail – аддон для Google Chrome, инструмент для шифровки онлайн-почты. Ваш адресат тоже должен будет установить эту программу, чтобы ввести ключ.

Enigmail – клиент для Thunderbird, с помощью которого можно зашифровать ваши сообщения.

Bitmessage – клиент электронной почты для Tor и I2P.

Airmail, GuerrillaMail и Mailinator – сервисы для создания временных учетных записей.

Прокси и VPN

FoxyProxy – набор инструментов, который пригодится для настройки VPN при работе с Firefox, Google Chrome и Internet Explorer.

HotspotShield, Comodo, HideMyAss Pro и SurfEasy Total – несколько неплохих VPN.

HotspotShield, Comodo, HideMyAss Pro и SurfEasy Total – несколько неплохих VPN.

Итоги

Мы ознакомили вас с перечнем основных решений, позволяющих в той или иной степени обезопасить ваше пребывание в Сети. Гарантированно стать невидимкой в Интернете можно только одним способом – вовсе не пользоваться им, но для большинства из нас это не выход. Тем не менее, приняв достаточно простые минимально необходимые меры, мы сможем увеличить уровень своей онлайн-анонимности, защититься от навязчивой рекламы и предотвратить кражу персональных данных.